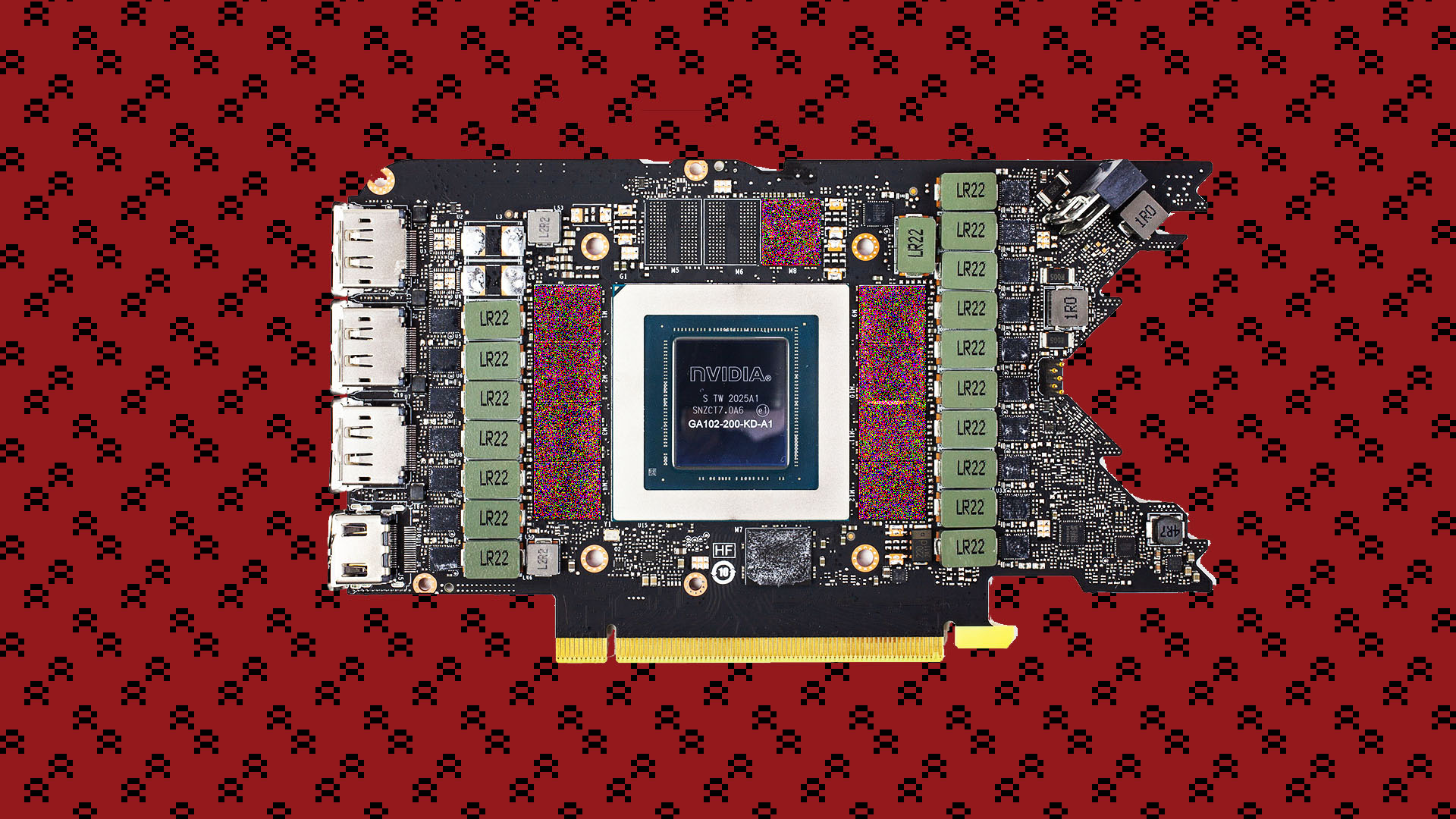

サイバー犯罪者は年々、検知が困難で自由度の高い悪意のある手法を日々研究しているようですが、2021年8月初旬頃にGPUのVRAM領域に実行コードが隠せてしまう概念実証がハッキング関連の掲示板で販売され、しかも売れてしまっています。

GPUに実行コードを隠す手法が取引される

Hackers found a new way to store viruses in GPU memory – VideoCardz.com

ハッキングなどで対象のPCに対して悪意のある攻撃やデータを盗む際に、ユーザーに検知されないように動きを隠す必要がありますが、最近のセキュリティーソフトではメモリーやSSD/HDDなどを監視し、疑わしい動きや悪意のあるコードなどを検出できる仕組みが充実しています。しかし、最近ロシアのハッカー向け掲示板にて、セキュリティーソフトからの検知を逃れるためにGPUのVRAM領域に実行コードを隠したり、実行する概念実証が販売がされ、しかも売れてしまっていたようです。

OpenCL 2.0以降のGPUなら対応可能。現時点では検知を逃れられる模様

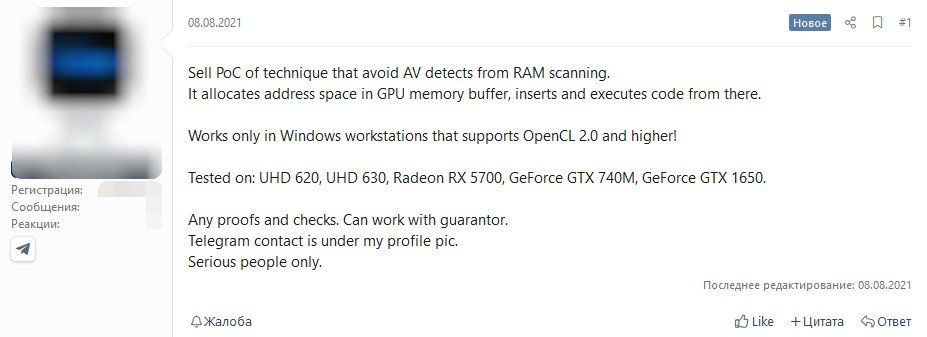

ロシアのハッカー向けの掲示板上で販売されていたのは、悪意のある攻撃ツールではなく概念実証(攻撃が実際に可能である事の証明)のみであるようです。

詳細は種明かしとなるためか書かれていませんが、どのような事をするのか簡単な説明が投稿されています。

セキュリティーソフトによるメモリースキャンなどの検知から逃れる概念実証の手法を販売します。

GPUのメモリーバッファーにアドレス空間を割り当てる事で、GPUからコードを挿入したり、実行したりできます。

実証する事は、セキュリティーソフトからのメモリースキャンによる検知を逃れる事で、手法としてはGPUのVRAM領域に実行コードを保存し(隠し)、任意のタイミングでコードをどこかに挿入したり実行するなどが出来るものになっており、内容的にはコンピューターに潜伏し不正アクセスを手助けするツールであるルートキットに近い物のようです。

ルートキットはなぜ危険なのか?どのような対策が必要とされるのか? | サイバーセキュリティ情報局

対応GPUはOpenCL2.0以降に対応したGPUであり、投稿者によると、Intel UHD 620、UHD 630、Radeon RX 5700、GeForce GTX 740M、GeForce GTX 1650などで動作する事を確認しているようです。

OpenCL 2.0は2013年に発表された規格であるため、市場に存在するほどんどのGPUには対応しており、最新GPUであるGeForce RTX 3000シリーズやRadeon RX 6000シリーズでも問題なく動いてしまうと考えられます。

概念実証は既に売却済み。過去にGPUを使った手法はあるが、新手法の模様

実行コードを隠す概念実証がロシアの掲示板で初めて出現したのは8月8日でしたが、8月25日には何者かに売られた事が投稿されています。どのような条件や価格で売られたか詳細については一切不明です。

このGPUを使ったハッキング手法は過去に出現しており、2015年にJellyFishと呼ばれるLinux向けのキーロガー型マルウェアがGitHub上で概念実証を目的に公開されています。こちらもセキュリティーソフトからの検知は回避が可能になっています。

GitHub – nwork/WIN_JELLY: Windows GPU rootkit PoC by Team Jellyfish

このように過去に同様の手法と異なるのかと言う事はロシアのハッカー向け掲示板においても指摘されていますが、投稿主によるとJellyFishなど既に知られている手法とは異なると発言がされています。

個人的にGPUのVRAM領域を使ってコードを挿入したり実行するという点を考えると、ランサムウェアやマルウェアへの感染に利用するよりゲームに対するチートプログラムの作成などに活用されそうな気がします。特にValorantなどチート検知に優れているゲームに対する対抗策としてこのGPUのVRAM領域を使った実行コードの隠蔽が使われるのではないかと個人的には思っていますし危惧しています・・・

コメント